I disse dager er hver menneskelig aktivitet dypt forbundet med datasystemer. Dette datateknologi er implementert i alle applikasjoner innen helse, utdanning, bank, programvare og markedsføring. Men du kan bli lurt på hvordan organisasjoner sikrer informasjonen deres og hvordan banktransaksjonene dine holdes konfidensielle. Svaret på alle disse er 'Kryptografi'. Nesten 90% av internettnettstedene implementerer begge typer kryptografitjenester for å håndtere sensitive data. Kryptografi sikrer også Gmail-informasjon i et kryptert format ettersom disse dataene flyter over Google-datasentrene. Så, kryptografi står som den grunnleggende funksjonen for å beskytte den delte informasjonen.

Hva er kryptografi?

Kryptografi er metoden for å overføre sikret data og kommunikasjon via få koder, slik at bare den bestemte personen vet om den faktiske informasjonen som overføres. Denne prosessformen fanger opp uautorisert tilgjengelighet for dataene. Så klart indikerer selve navnet at 'krypt' refererer til 'skjult' til 'skriving'. Koding av informasjon i kryptografi følger matematiske hypoteser og få beregninger beskrevet som algoritmer. De kodede dataene overføres slik at det gjør det vanskelig å finne originaldataene. Disse reglene brukes i prosedyrene for digital signering, autentisering for å sikre data, kryptografisk nøkkelutvikling og for å beskytte alle dine økonomiske transaksjoner. For det meste følges kryptografi av organisasjonene for å følge målene med:

Personvern - De overførte dataene skal ikke være kjent av eksterne parter, bortsett fra den tiltenkte personen.

Pålitelighet - dataene kan ikke endres i lagring eller overføring mellom avsenderen og den bestemte mottakeren uten noen form for modifikasjon.

Ikke-avvisning - Når dataene er overført, har avsenderen ingen sjanse til å nekte det i de senere fasene.

Godkjenning - Både avsender og mottaker trenger å omstille sin egen identitet om de sendte og mottatte dataene.

kryptografi grunnleggende flyt

Kryptografityper

I kryptografi , er kryptering av informasjonen klassifisert som tre typer der de blir diskutert nedenfor:

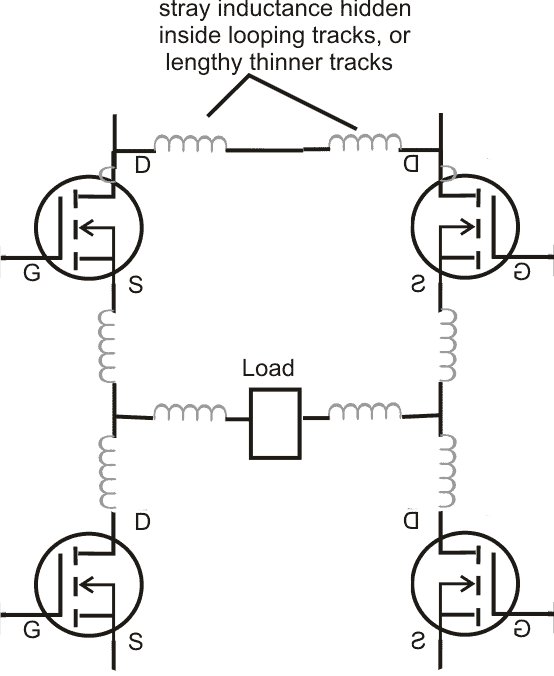

Symmetrisk nøkkelkryptografi - Dette blir også betegnet som privat eller hemmelig nøkkelkryptografi. Her bruker både informasjonsmottakeren og avsenderen en enkelt nøkkel for å kryptere og dekryptere meldingen. Den hyppige typen kryptografi som brukes i denne metoden er AES (Advanced Encryption System). Tilnærminger implementert gjennom denne typen er også helt strømlinjeformet og raskere. Få typer symmetrisk nøkkelkryptografi er

- Blokkere

- Blokkér kryptering

- DES (datakrypteringssystem)

- RC2

- IDÉ

- Blowfish

- Strømkryptering

symmetrisk kryptering

Asymmetrisk nøkkelkryptografi

Dette blir også betegnet som kryptografi med offentlig nøkkel. Den følger en variert og beskyttet metode i overføring av informasjon. Ved hjelp av et par nøkler går både avsender og mottaker med krypterings- og dekrypteringsprosesser. En privat nøkkel lagres med hver person, og den offentlige nøkkelen deles over nettverket slik at en melding kan overføres gjennom offentlige nøkler. Den hyppige typen kryptografi som brukes i denne metoden er RSA. Metoden med offentlig nøkkel er sikrere enn en privat nøkkel. Få av typene asymmetrisk nøkkelkryptografi er:

- RSA

- DSA

- PKCer

- Elliptiske kurveteknikker

asymmetrisk kryptering

Hash-funksjon

Å ta den vilkårlige lengden på meldingen som inndata og levere en fast lengde på utgangen er algoritmen etterfulgt av en hash-funksjon. Det blir også betegnet som en matematisk ligning ved å ta numeriske verdier som input og produsere hashmeldingen. Denne metoden trenger ikke noen form for nøkkel da den fungerer i et enveis scenario. Det er forskjellige runder med hashing-operasjoner, og hver runde anser input som en matrise av den siste blokken og genererer aktivitet i den siste runden som output. Få av funksjonene til hasjen er:

- Message Digest 5 (MD5)

- RIPEMD

- Whirlpool

- SHA (Secure hash Algorithm)

hash-funksjon

Kryptografiverktøy

Kryptografi verktøy er mer nyttige i situasjoner med signaturbekreftelse, kodesignering og for å utføre andre kryptografiske aktiviteter. Her er de mye brukte kryptografiverktøyene.

Sikkerhetstoken

Dette token brukes til å verifisere brukeren. Et sikkerhetstoken skal være kryptert for å utføre en beskyttet utveksling av informasjon. Det gir også fullstendig status for HTTP-protokollen. Så, det server-formulerte tokenet brukes av en nettleser for å fortsette med staten. Generelt er det metoden som beveger seg med ekstern autentisering.

JCA

Dette er verktøyet som brukes til å autorisere krypteringsprosessen. Dette verktøyet kan bli betegnet som Java-kryptografiske biblioteker. Disse Java-bibliotekene er inkludert med forhåndsdefinerte aktiviteter der de må importeres før implementering. Selv om det er Java-biblioteket, fungerer det proporsjonalt med andre rammer og støtter dermed utviklingen av flere applikasjoner.

SignTool.exe

Dette er det populære verktøyet som Microsoft mest bruker for å signere filene. Å legge til en signatur og tidsstempel i alle slags filer er den fremtredende funksjonen som støttes av dette verktøyet. Med tidsstempelet i filen har den muligheten til å autentisere filen. Hele funksjonen i SignTool.exe sørger for økt pålitelighet av filen.

Docker

Ved hjelp av docker kan man bygge store applikasjoner. Informasjonen som vedlikeholdes i dockeren er fullstendig i kryptert format. I dette må kryptografi følges strengt for å bevege seg med kryptering av data. Videre er både filer og informasjon kryptert, slik at ingen får tilgang til ting uten eksakt tilgangsnøkkel. Docker er også tenkt som skylagring som tillater brukere å administrere informasjonen enten på en dedikert eller delt server .

CertMgr.exe

Dette er installasjonsfilen som den er i .exe-utvidelsesformat. CertMgr holder godt for forvaltningen av forskjellige sertifikater. Sammen med dette håndterer det til og med CRL der det er sertifikat tilbakekallingslister. Målet med kryptografi i sertifikatutvikling er å sikre at informasjonen som utveksles mellom partene er mer beskyttet, og dette verktøyet støtter for å legge til flere biter i beskyttelsen.

Autentisering ved hjelp av nøkkel

Her må den krypterte informasjonen dekrypteres gjennom nøkler. Den normale informasjonen er lett forståelig for alle mens den krypterte informasjonen kun er kjent av den bestemte brukeren. Dette verktøyet har to typer krypteringsteknikker, og de er:

- Symmetrisk nøkkelkryptografi

- Asymmetrisk nøkkelkryptografi

Så kryptografiverktøy brukes hovedsakelig i alle sikrede aktiviteter, og det er mange verktøy tilgjengelig der brukere kan velge den avhengig av deres nødvendigheter.

Algoritmer

De kryptografi algoritmer Inkluder følgende.

I dette IoT-domenet betyr sikkerhet mest. Selv om det er mange sikkerhetsmekanismer i praksis, har de ikke muligheten til å komme med dagens smarte applikasjoner, hovedsakelig for programvaren som fungerer med ressursbegrensende utstyr. Som en konsekvens av dette kom kryptografialgoritmer i praksis for å sikre økt sikkerhet. Så få av de kryptografiske algoritmene er som følger:

Triple DES

Tar over fra den konvensjonelle DES-mekanismen, ble trippel DES for tiden implementert i sikkerhetsmetodene. Disse algoritmene tillater hackere til slutt å få kunnskapen å overvinne på en enkel måte. Dette var den omfattende implementerte tilnærmingen fra mange av virksomhetene. Triple DES opererer med 3 nøkler med 56 bits per nøkkel. Hele nøklelengden er maksimalt bit, mens eksperter vil hevde at 112 bit i nøkkelintensitet er mer sannsynlig. Denne algoritmen håndterer for å lage et pålitelig svar på maskinvarekryptering for banktjenester og også for andre bransjer.

Blowfish

For å erstatte tilnærmingene til Triple DES ble Blowfish hovedsakelig utviklet. Denne krypteringsalgoritmen deler opp meldinger i klokker med 64 biter og krypterer disse klokkene separat. Den fengslende funksjonen som ligger i Blowfish er dens hastighet og effektivitet. Siden dette er en åpen algoritme for alle, fikk mange fordelene ved å implementere dette. Hvert omfang av IT-domenet, alt fra programvare til e-handel, bruker denne algoritmen, da den viser omfattende funksjoner for passordbeskyttelse. Alle disse gjør at denne algoritmen kan være mest fremtredende i markedet.

RSA

En av krypteringsalgoritmene med offentlig nøkkel som brukes til å kryptere informasjon som overføres via internett. Det var en mye brukt algoritme i GPG- og PGP-metoder. RSA er klassifisert under symmetrisk type algoritmer da den utfører sin operasjon ved hjelp av et par nøkler. En av nøklene brukes til kryptering og den andre til dekrypteringsformål.

Twofish

Denne algoritmen implementerer nøkler for å gi sikkerhet, og ettersom den kommer under den symmetriske metoden, er bare en nøkkel nødvendig. Nøklene til denne algoritmen har en maksimal lengde på 256 bits. Av de mest tilgjengelige algoritmene er Twofish hovedsakelig kjent for sin hastighet og perfekt for å implementeres både i maskinvare og programvare. Det er også en åpent tilgjengelig algoritme og har vært i utførelse av mange.

AES (Advanced Encryption Standard)

Dette er den mest pålitelige algoritmeteknikken fra amerikansk administrasjon og mange andre bedrifter. Selv om dette fungerer effektivt i 128-biters krypteringsform, brukes 192 og 256 bits hovedsakelig til store krypteringsaktiviteter. Å være så usårbar for alle hackingsystemer, mottar AES-teknikken omfattende applaus for kryptering av informasjon i det private domenet.

Anvendelser av kryptografi

Søknader om kryptografi som Nedenfor.

Konvensjonelt var kryptografi bare implementert for sikringsformål. Vokstetninger, håndsignaturer og få andre typer sikkerhet metoder ble vanligvis brukt for å sikre påliteligheten og nøyaktigheten til senderen. Og med ankomsten av digitale overføringer blir sikkerhet viktigere, og deretter begynte kryptografimekanismer å overgå bruken av den for å opprettholde største hemmelighold. Noen av anvendelsene av kryptografi er diskutert nedenfor.

For å opprettholde hemmelighold i lagring

Kryptografi tillater lagring av krypterte data som tillater brukere å holde seg tilbake fra det største hullet for omgåelse av hackere.

Pålitelighet i overføring

En konvensjonell tilnærming som tillater pålitelighet er å utføre en kontrollsum av den kommuniserte informasjonen og deretter kommunisere den tilsvarende kontrollsummen i et kryptert format. Når både kontrollsummen og krypterte data mottas, blir dataene igjen kontrollsummet og sammenlignet med den kommuniserte kontrollsummen etter dekrypteringsprosessen. Dermed er effektive kryptografiske mekanismer mer avgjørende for å sikre pålitelighet i meldingsoverføring.

Autentisering av identitet

Kryptografi er sterkt knyttet til tilnærmingen ved å bruke passord, og innovative systemer bruker sannsynligvis sterke kryptografiske metoder sammen med fysiske metoder for enkeltpersoner og kollektive hemmeligheter som gir svært pålitelig verifisering av identitet.

Eksempler

De eksempler på kryptograf y inkluderer følgende.

Et av de fremtredende eksemplene på krypteringskryptering i disse dager er end-to-end-kryptering i WhatsApp. Denne funksjonen er inkludert i WhatsApp gjennom asymmetri-modellen eller via offentlige nøkkelmetoder. Her er det bare det bestemt medlemmet som vet om den faktiske meldingen. Når installasjonen av WhatsApp er ferdig, blir offentlige nøkler registrert på serveren og deretter meldinger overført.

Den neste sanntidsapplikasjonen av kryptografi er digitale signaturer. I den situasjonen at når to kunder er nødvendige for å signere dokumenter for en forretningstransaksjon. Men når to klienter aldri kommer over hverandre, tror de kanskje ikke på hverandre. Da sikrer kryptering i de digitale signaturene forbedret autentisering og sikkerhet.

Etter hvert som nettangrep stadig utvikler seg, må sikkerhet være mer nødvendig, og dermed blir kryptografimetoder også mer fremtredende. Disse kryptografiske algoritmer ikke bare la ned hackingsaktivitetene, men viser ikke rom for at disse aktivitetene kan dukke opp. Få ideen om hvilke andre verktøy og teknologier som er tilgjengelige i kryptografiske scenarier?